Technologien

Januar 2023

Konnektivität ist zur neuen Norm für Produkte geworden, der Medizinbereich bildet hier keine Ausnahme. Dabei bringt der Trend neue Herausforderungen in Bezug auf die Datensicherheit. Aus diesem Grund ist die Cybersicherheit zu einem Eckpfeiler der heutigen Produktentwicklung geworden und muss auf den gesamten Entwicklungszyklus angewendet werden. Das schliesst sowohl die Methodik als auch die Denkweise der Entwickler ein. Helbling berücksichtigt beides und optimiert die Cybersicherheit in seinen Projekten seit Jahren kontinuierlich.

Angesichts des Trends zur Konnektivität ist Datensicherheit ein zunehmend wichtiger Faktor bei der Produktentwicklung. Dies trifft auf alle Produktbereiche zu, insbesondere für medizinische Produkte mit persönlichen Gesundheitsdaten. Es ist essenziell, wichtige, sensible Daten zu schützen und komplexe Regulatorien einzuhalten. In diesem Zusammenhang ist es ein elementares Ziel, das umfassende Vertrauen der Kunden zu gewinnen und zu erhalten. Bei Helbling ist das Thema Cybersicherheit in die gesamte Entwicklung integriert. In den letzten Jahren wurde viel Energie in die Etablierung einer entsprechenden Mentalität bei den Entwicklern und in eine Vorlage zur Beurteilung von Cybersicherheitsrisiken investiert.

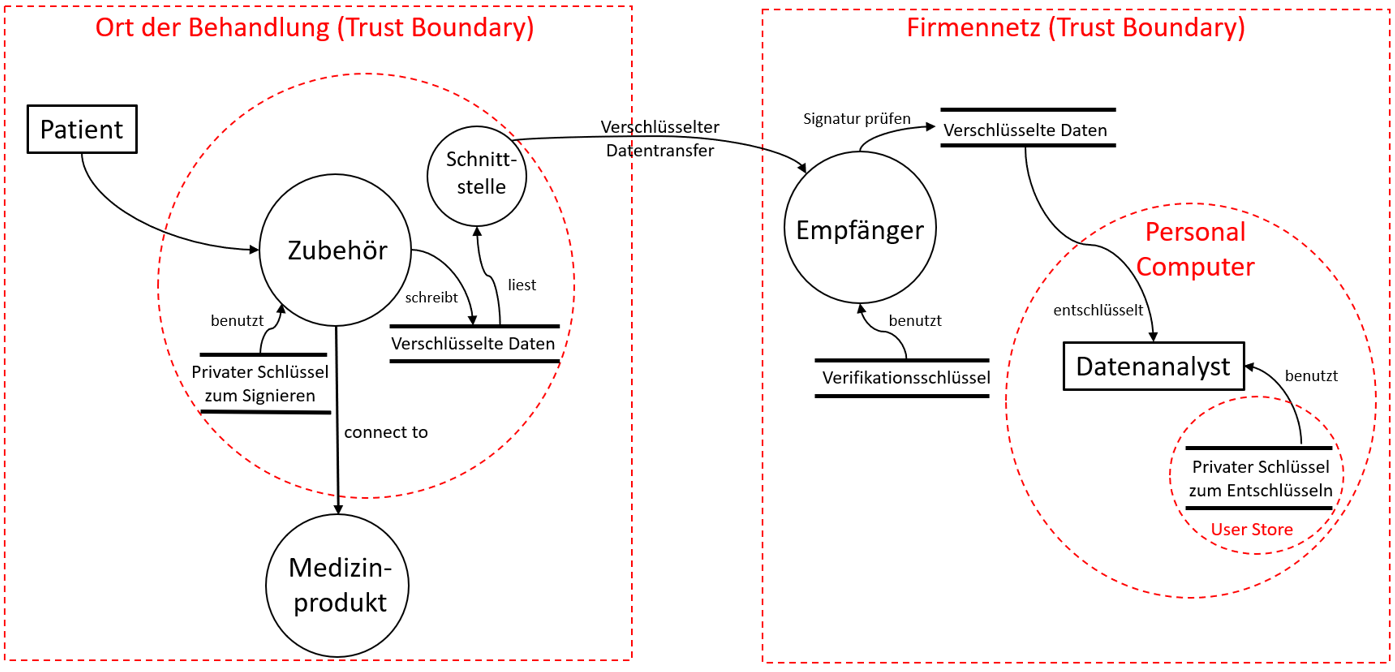

Ein aktuelles Projekt dient als Beispiel: Helbling hat ein Zubehör entwickelt, das physisch an ein bereits bestehendes medizinisches Produkt angeschlossen werden kann. Das Zubehör ermöglicht die Übertragung von Daten an einen entfernten Standort zur Datenanalyse. Mit den entsprechenden Zugriffsrechten kann das Medizinprodukt zudem aus der Ferne gesteuert werden. Im Mittelpunkt der Entwicklung standen dabei die Zugangskontrolle und der Datenschutz auf Grundlage kryptographischer Methoden, einschliesslich eines sicheren End-to-End-Designs.

Entwickler-Mentalität

Bei den traditionellen Cybersicherheitsmodellen liegt der Schwerpunkt des Schutzes auf Sicherheitsmassnahmen an den Übergängen zu externen Systemen wie etwa im Rahmen von Firewalls. Hierbei wurden alle Geräte als vertrauenswürdig angesehen, sobald sie verbunden und authentifiziert waren. Doch dieser Ansatz ist nicht mehr ausreichend: Um Netzkontrollen zu umgehen, verwenden Angreifer mittlerweile gültige Identitätsdaten, welche zum Beispiel durch Social-Engineering-Aktivitäten erlangt wurden. Aus diesem Grund sollte nichts ohne aktuellen Beweis als vertrauenswürdig angesehen werden. Erforderlich war ein Umdenken in Richtung Zero-Trust.

Der Zero-Trust-Ansatz muss bei der Einstellung der Menschen beginnen, dazu zählen auch die Ingenieure bei Helbling: Alle Mitarbeitende bei Helbling müssen laufend Awareness-Trainings absolvieren und werden hin und wieder mit Social-Engineering-Aktivitäten wie Phishing-Mails herausgefordert.

Die Integration der Cybersicherheit in den Entwicklungsprozess von Helbling umfasst automatische Sicherheitsprüfungen der Lieferkette und in allen Produkten. So erhalten die Entwickler frühzeitig eine Rückmeldung, ob risikobehafteter Code etwa durch Abhängigkeiten von Dritten in das Produkt oder in die Infrastruktur eingeführt wurde. Etablierte Prüfungen durch sogenannte Quality Gates sind ein integraler Bestandteil des Entwicklungsprozesses. Dabei werden Code oder Abhängigkeiten mit Schwachstellen gegebenenfalls zurückgewiesen. So können gefundene Fehler behoben werden, bevor schlechter Code oder die Schwachstellen Teil des Produkts werden.

Entwicklungsmethoden

Nicht nur Menschen stellen Identitäten im Netz dar, dasselbe trifft auch für Geräte im Netzwerk zu: Hier gilt es, die Geräte resistent gegen Hackerangriffe zu machen, zum Beispiel durch den Einsatz von Hardware-Sicherheitsmodulen und Authentifizierungen an Schnittstellen.

Helbling hat eine Vorlage für die Bewertung von Cybersicherheitsrisiken auf der Basis des Microsoft-Modells STRIDE erstellt. In Anlehnung an die Methodik der Fehlermöglichkeits- und Einflussanalyse (FMEA) ermöglicht diese eine strukturierte, systematische Identifikation und Bewertung von Cybersicherheitsrisiken (Assets, Angriffsfläche) und die Verfolgung von Massnahmen während der Entwicklung.

Monitor für Medizinprodukte

Die oben beschriebenen Methoden wurden beispielhaft zur Entwicklung eines Zubehörs für ein medizinisches Gerät für einen unserer Kunden eingesetzt.

Der Zweck des Zubehörs ist es, die Nutzung des medizinischen Geräts zu überwachen und Nutzungsprotokolle zu erstellen, ohne den bestimmungsgemässen Gebrauch und die Leistungsfähigkeit des medizinischen Geräts zu beeinträchtigen. Zu Beginn der Entwicklung analysieren Experten die Systemarchitektur und identifizieren Schnittstellen, Informationselemente (Daten) und Hardwarekomponenten. Der Medizinprodukte-Monitor fügt dem Medizinprodukt zwei neue kritische Schnittstellen hinzu: Die erste Schnittstelle wird vor Ort vom medizinischen Personal genutzt, um Protokollinformationen von den Geräten abzurufen. Die Zweite dient der Vorbereitung, Konfiguration und Steuerung des Monitors.

Nach der Identifizierung der Komponenten wird durch die Systematik zur Bedrohungsmodellierung bewertet, was schief gehen kann. Dabei werden die Schwachstellen bewertet, um die Bedrohungen zu priorisieren. Die Methode ähnelt einer FMEA.

Die Anwendung der Bedrohungsmodellierung auf den Monitor führte zur Umsetzung verschiedener Cybersicherheitsmassnahmen. Zum Beispiel soll jegliche Manipulation der aufgezeichneten Daten erkannt werden, sei es durch einen böswilligen Akteur, einen Fehler im Gerät oder durch den Patienten. Das Überwachungsgerät nutzt dazu in hohem Masse kryptografische Verfahren: Um die Vertraulichkeit zu wahren, werden die Daten verschlüsselt, sobald sie aufgezeichnet werden. Das heisst: Sie werden niemals im Klartext gespeichert. Um Integrität und Authentizität zu gewährleisten, werden die Daten mit individuellen kryptografischen Zertifikaten pro Monitor signiert. Zusätzlich wurden sichere Elemente in das Elektronikdesign integriert. Diese Hardwarekomponenten stellen sicher, dass die sensiblen Schlüssel nicht von aussen ausgelesen oder manipuliert werden können und nur minimalen Platz auf der Leiterplatte benötigen.

Der Zugriff auf das Gerät und die Entschlüsselung der Daten ist durch mehrere Sicherheitsstufen geschützt. Während ein Gesundheitsdienstleister in der Lage ist, die Daten zu sammeln, können nur definierte Mitarbeitende des Medizinprodukteherstellers die Daten entschlüsseln. Die Daten bleiben bei der Übertragung und im Ruhezustand immer verschlüsselt. Eine weitere wichtige Massnahme gegen Cybersicherheitsverletzungen ist die Möglichkeit, die Software des Monitors im Feld mittels Fernzugriff zu aktualisieren. Für den Fernzugriff werden Integrität und Authentizität durch Zertifikate sichergestellt. Der Gerätehersteller signiert die neue Software auf der Grundlage eines Zertifikats, das im sicheren Element des Zubehörs gespeichert ist.

Zusammenfassung: Die Integration von Cybersicherheit in die Produktentwicklung erfordert eine besondere Mentalität und Methodik

Helbling hat bei seinen Entwicklern eine spezifische Denkweise etabliert und ausgefeilte Methoden entwickelt, um die Cybersicherheit als wesentlichen Eckpfeiler in die Entwicklung von vernetzten Produkten zu integrieren. Die Anwendung eines risikobasierten Ansatzes erreicht angestrebte Sicherheitsniveaus und minimiert den Aufwand für die Cybersicherheit.

Autoren: Torben Rühl, Frederic de Simoni, Urs Anliker

Hauptbild: Pexels